Chrome浏览器自动填充功能安全风险全面探讨报告

打开Chrome浏览器设置页面,找到“自动填充”相关选项查看已保存的数据类型。该功能默认开启状态下会存储用户名、密码、地址及支付信息等敏感内容,这些数据以特定格式保存在本地数据库文件中。虽然方便快速完成表单填写,但也意味着任何能访问设备的人都可能获取这些信息。

隐藏字段是主要风险之一。恶意网站可在页面添加不可见的输入框捕获用户数据,当自动填充触发时,浏览器会将存储的信息填入这些隐蔽区域并提交给后端服务器。攻击者通过分析网络请求就能截获完整的个人信息包,包括信用卡号等金融数据。这种攻击方式尤其危险在于用户完全察觉不到异常发生。

跨站脚本攻击(XSS)同样威胁着自动填充的安全性。黑客向网页注入恶意代码后,可以读取浏览器存储的所有自动填充记录,甚至突破同源策略限制进行跨域数据传输。即便使用了HTTPS加密连接,只要页面存在漏洞,攻击者仍有机会窃取加密前的原始数据。

Chrome采用Windows DPAPI对部分数据进行加密处理,但这种保护机制存在局限性。同一设备上的其他应用程序或脚本都能调用该接口解密敏感内容,使得物理接触设备的第三方有机会还原完整信息。而SQLite数据库中某些低风险等级的数据直接以明文形式存储,一旦数据库文件被非法获取,将导致大规模信息泄露。

防范措施方面,最直接的方法是关闭自动填充功能。进入设置菜单取消勾选相应选项即可停止记录新数据,同时定期清理已有保存项。对于必须使用该功能的场景,建议仅在可信域名下启用,并通过扩展程序限制特定网站的权限。遇到可疑网站时,手动输入信息比依赖自动填充更安全。

管理已保存条目也很重要。定期审查密码和表单信息列表,删除过期或不再使用的账户凭证。创建强复杂度的密码并启用双重验证机制能有效降低盗用风险。此外,安装安全插件监控异常行为,及时阻断未经授权的数据访问尝试。

通过上述步骤依次完成风险识别、原理分析、攻击演示、防御策略和日常维护等操作,能够系统性理解Chrome自动填充功能的安全隐患。从技术实现延伸到实际应用层层递进,既满足普通用户的安全防护需求,也能满足技术人员的深度防御要求。

Chrome浏览器缓存优化高级技巧

Chrome浏览器缓存优化可提升浏览器性能,本教程分享高级优化技巧和实用操作方法,帮助用户获得更流畅的使用体验。

谷歌浏览器性能检测工具的最新使用指南

获取谷歌浏览器性能检测工具的最新使用指南,掌握工具的功能和技巧,帮助提升浏览器性能和网页加载速度。

Google Chrome浏览器下载安装及浏览器网络异常处理方法

详解Google Chrome浏览器下载安装及使用过程中的网络异常处理方法,保障网络连接稳定畅通。

Chrome浏览器下载文件大小限制调整方法详解

本文详细介绍Chrome浏览器调整下载文件大小限制的方法,帮助用户解决大文件下载受限问题,确保下载任务顺利完成。

如何在Chrome扩展中上传用户数据

分析如何在Chrome扩展中上传用户数据,并确保数据安全存储。

google浏览器下载失败日志查看与应急处理

分享google浏览器下载失败时的日志查看与应急处理方法,帮助用户快速定位问题,及时恢复下载,保障使用体验。

谷歌chrome浏览器金丝雀版怎么下载安装?

Google chrome是一款快速、安全且免费的网络浏览器,能很好地满足新型网站对浏览器的要求。

如何将 Chrome 更新至 v96.0.4664.110以修复关键安全问题?

黑客一直在寻找利用漏洞的方法,尤其是在浏览器方面。由于谷歌浏览器在全球拥有数十亿用户,难怪该应用程序的主动安全问题对于解决至关重要。

如何使用Chrome浏览器在平板上在线学习

本篇文章给大家带来利用平板和Chrome在线教育学习方法步骤,对此感兴趣的朋友快来详细了解一下吧。

如何在 Linux 中下载安装老版本的谷歌浏览器?

谷歌浏览器 Google Chrome完全免费,跨平台支持 Windows、Mac 和 Linux 桌面系统,同时也有 iOS、Android 的手机版 平板版,你几乎可以在任何智能设备上使用到它。

怎么安装不同版本的谷歌浏览器到电脑

你有没有想要知道的谷歌浏览器使用技巧呢呢,你知道谷歌浏览器要怎么在一台电脑上安装多个版本吗?来了解谷歌浏览器在一台电脑上安装多个版本的具体步骤,大家可以学习一下。

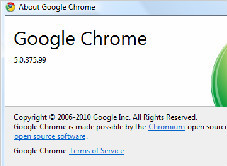

谷歌浏览器版本详细信息怎么查看

想要查看谷歌浏览器详细的版本信息,我们可以在地址栏输入chrome: version按回车键进行查看。

如何在 Chrome 中更改位置设置?

位置设置是 Google Chrome 浏览器的一个重要方面。有时您可能出于某种原因想要更改 Chrome 中的位置设置。Chrome 或任何其他浏览器中的位置设置有助于搜索结果。当您在您所在地区搜索某些东西时尤其如此。

如何使用3个隐藏开关清除 Chrome 缓存?<使用方法>

为了获得最佳浏览器性能,您应该定期清除缓存。这里有三个隐藏的开关,可让您在不中断工作流程的情况下这样做。

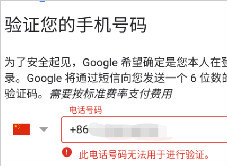

怎么注册谷歌账号_无法注册谷歌账号的解决方法

你拥有谷歌账号吗,你知道谷歌浏览器登录谷歌账号之后可以解锁新功能吗?快来一起学习怎么注册谷歌账号,解决注册中遇到的问题吧!

如何直接从 Chrome 地址栏搜索 Google Drive 文件?

需要快速查找 Google Drive 文件?以下是设置 Chrome 以直接从地址栏搜索您的方法。

如何在Google Chrome的发行版,测试版和开发版本之间切换?

如何在Google Chrome的发行版,测试版和开发版本之间切换?小编这就教你方法,超级简单!

win10系统的Edge浏览器新功能-改善网站链接分享体验

外媒报道,如果你有与他人分享链接的习惯,或者从PC设备跳转到另一台PC设备,那么现在有了更好的方式。Windows10的Edge浏览器将获得一项新功能,改善网站链接分享体验。